l y a plusieurs siècles, l'anticipation était déjà au coeur de la stratégie, Sun Tzu disait : "Si tu ne connais ni ton adversaire ni toi-même, à chaque bataille tu seras vaincu".

Aujourd'hui, la Cyber Threat Intelligence (CTI) se fonde sur des techniques issues du renseignement et s'exerce dans le cyberespace dans le but d'anticiper les menaces afin d’améliorer sa stratégie de défense. L'approche consiste à étudier les modes opératoires et les menaces des cyberattaquants en modélisant leurs cyberattaques.

Ces menaces, appelées Advanced Persistent Threat (APT) ont la caractéristique d’être ciblées et persistantes, pour être le plus destructeur ou garder une main mise sur l'entreprise dans le but d'extraire un maximum d'informations confidentielles. Devenue essentielle, la CTI est donc aujourd'hui au coeur des stratégies d'anticipation et de défense des grands groupes français ou des agences telle que l'Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI).

Connaître ses adversaires

La connaissance des adversaires devient une priorité majeure pour :

- la capitalisation de la connaissance des cyberattaques,

- l'amélioration des stratégies de détection des équipes SOC,

- l'efficacité et la rapidité d’analyse,

- améliorer ses réponses face aux incidents.

Avant la CTI, une certaine "Roue de la douleur" était présente. La victime subissait une attaque, commandait une mise à jour de sécurité ou installait un nouveau produit curatif.

Suite à quoi elle se faisait de nouveau attaquer et procédait encore une fois à une mise à jour, etc….

Aujourd’hui, la CTI permet d’acquérir et de développer une stratégie d’anticipation pertinente en se nourrissant des attaques passées.

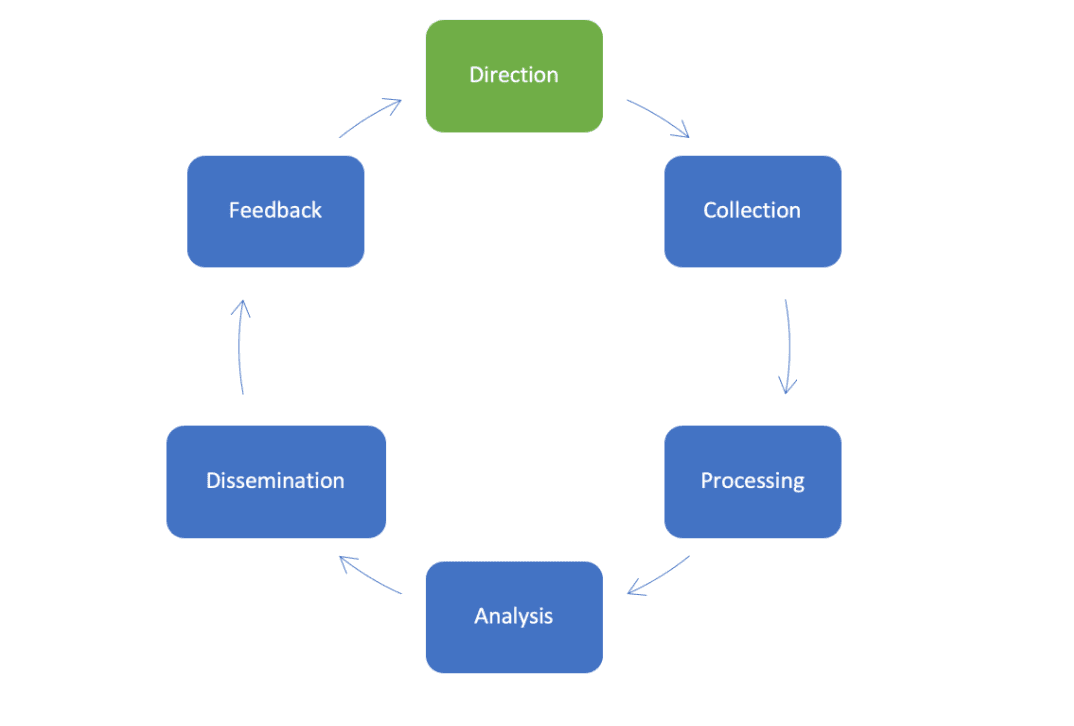

Pour ce faire, elle se base sur un cycle du renseignement en 6 étapes :

1 - Direction

La phase d'orientation est celle où les décideurs fixent ce sur quoi l'équipe de renseignement devrait se concentrer. Elle permet de faire un état des lieux de la situation et de définir précisément si le besoin est stratégique ou purement opérationnel.

2 - Collection

Dans la CTI, la plupart des données sont collectées en utilisant des ressources Open Source INTelligence (OSINT) telles que les flux, les laboratoires de malwares, les pots de miel (honeypot), l'analyse de réseaux sociaux, ou encore les rapports publiés par les éditeurs de solutions de sécurité et autres.

3 - Processing

Toutes ces données collectées, structurées ou non, doivent ensuite être traitées de façon automatique ou manuelle avant d'être mises à la disposition des analystes CTI.

On distingue 3 étapes dans ce traitement : la normalisation, la qualification et l'enrichissement. Elles permettent à la fois de rendre exploitable facilement ces informations par des machines ou des humains, mais également d'apporter un degré de confiance dans chaque information.

4 - Analysis

Contrairement aux 2 étapes précédentes, cette étape est manuelle et nécessite un traitement humain. L'analyste vient alors apporter son expertise dans le but de générer des relations et interpréter le schéma global de l’attaque. L'objectif est de donner une information actionnable qui puisse être mise en perspective dans le contexte du client, géopolitique et économique.

5 - Dissemination

Après analyse de l'information, la diffusion est cruciale afin de contribuer à l'amélioration des équipes et des systèmes de défense. La variété des acteurs comme le Risk Manager, SOC, CERT, pose des contraintes sur le rendu des analyses dont l'objectif est d'être compréhensible par tous.

6 - Feedback

Cette dernière étape permet d'évaluer si la réponse aux besoins définis à été correctement effectuée mais aussi si le déroulement du processus a été efficace. Elle est importante pour s'améliorer et gagner en compétence pour les cycles futurs.

Ce cycle permet de poser les bonnes questions et de se renseigner de manière efficace sur ses adversaires dans le but de mieux les connaître et ainsi construire et améliorer sa défense de manière efficace.

OpenCTI, une approche novatrice

L’approche novatrice d’OpenCTI existe grâce aux organismes de confiance porteurs du projet : l’ANSSI et le CERT-EU.

Nous avons choisi d’utiliser cette solution en complément des autres outils dont nous disposons fort de ses mises à jour via :

- les retours d’une communauté très active sur Slack : https://luatix.slack.com/

- les dépôts en source ouverte (Apache License 2.0) sur Github : https://github.com/OpenCTI-Platform.

Avant l’utilisation des TIP (Threat Intelligence Platform) dont OpenCTI, le métier d’analyste se basait essentiellement sur l’obtention de renseignements, au format PDF, provenant de partenaires, fournisseurs ou de l’Open Source INTelligence (OSINT), informations que nous pouvons obtenir facilement en source ouverte. Les fichiers au format PDF étaient ensuite enrichis par l’analyste CTI puis les renseignements les plus pertinents étaient envoyés au format PDF ou au travers de MediaWiki, Confluence ou Latex.

OpenCTI a donc vu le jour pour supprimer tous ces différents formats, améliorer la capitalisation de la connaissance et permettre la génération de relations entre les différentes entités d’une cyberattaque.

Mais comment OpenCTI fait pour rassembler toutes ces informations dans un langage commun ?

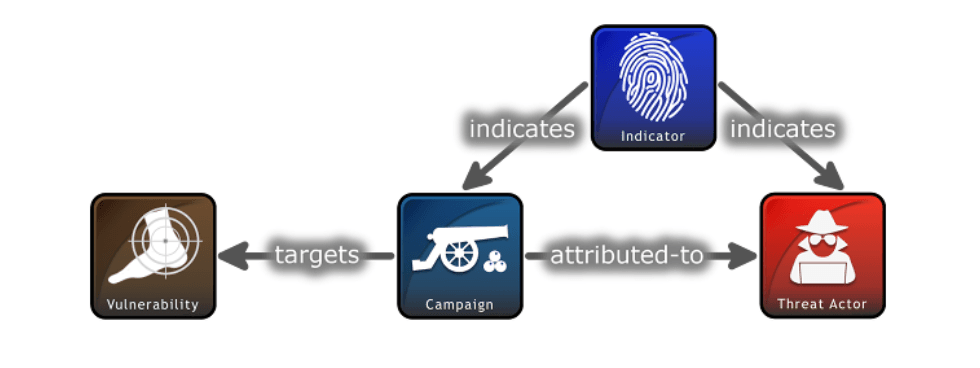

La réponse est STIX2 !

En effet le langage STIX2 a pour but la modélisation d’une cyberattaque dans un standard facile et compréhensible par l’homme et la machine. De cette manière, OpenCTI permet aux organisations publiques comme privées de gérer leurs connaissances et leurs indicateurs sur les cybermenaces.

Exemple de relations sous format STIX2 :

Source : https://oasis-open.github.io

Source : https://oasis-open.github.io

Sa puissance réside, d’abord dans son schéma de données sous format STIX2. Puis, par l’intermédiaire de ses connecteurs, comme : MISP, AM!TT, MITRE, CVE, IpInfo, Alienvault OXT, CrowdStrike.

Ces derniers permettent une collecte de données en continu sur les cyberattaques provenant du cyberespace.

Un réel avantage est de stocker son schéma de données de type : “entités-relations” dans Grakn qui n’est autre qu’une base de données hypergraph. Contrairement à SQL, Grakn permet à OpenCTI de stocker les relations complexes d’une cyberattaque mais aussi de faire des relations d’inférences entre des entités.

La mise en place d’OpenCTI se fait facilement grâce au lancement de conteneurs docker. Cela permet non seulement de gagner en rapidité dans le déploiement de conteneurs isolés mais aussi de pouvoir déployer l’application sur n’importe quel serveur.

Une plateforme accessible pour toute l'entreprise

L'objectif de la CTI est de pouvoir s'adapter à tous les profils.

Du niveau stratégique au niveau le plus technique, la CTI répond aux différents besoins en adressant des formats différents aux utilisateurs.

Le tableau suivant, permet d'avoir un aperçu des 4 niveaux auxquels la CTI s'adresse, ainsi que les différents types de formats délivrés. La dernière colonne traite de la date limite de consommation des différentes informations données en fonction de leur capacité à évoluer dans le temps.

| Niveau de CTI | Audience | Thématique | Format délivré | Date limite de consommation (DLC) |

| Stratégique | Décideurs | Objectifs Ressources et stratégie adverse | Synoptique de situation White Paper Tableau de bord | > 1 an |

| Tactique | Architecte Admin Système | Outils Mécanismes logiciel | Typologie d'attaquants Matrices de flux Outils | 1 semaine à 1 an |

| Opérationelle | CERT / CSIRT SOC | Attaque à venir ou en cours Activités réseaux sociaux | Alertes Typologies d'attaques | 1 heure à 1 mois |

| Technique | SOC | Indicateurs bruts | Règles Signatures | 1 heure à 1 an |

Une des forces de la plateforme OpenCTI est de traiter tous ces niveaux. Les tableaux de bord simples permettent de visualiser rapidement différents sujets comme le Top 10 des Tactiques : Techniques et Procédures des attaquants mais aussi les cyberattaques en cours sur un secteur d’activité.

Pour les équipes SOC, une liste d’observables liée à chaque rapport est disponible afin d’améliorer les règles de détection. Enfin, les équipes CERT/CSIRT pourront maximiser leur compréhension des cyberattaques dans le but de prévenir les prochains incidents.

OpenCTI dispose donc de toutes les fonctions nécessaires à la CTI :

- la collecte des données,

- la normalisation sous le format STIX2,

- le stockage dans des BDD adaptées,

- la visualisation simple des connaissances

- le partage en interne ou en externe.

Ces fonctions principales font de cette plateforme un produit incontournable dans le domaine de la cybersécurité, essentiel pour tous types d’entreprises.

Ayoub Khalifi - Consultant CAPFI 6ème Sens

Sources

https://fr.wikipedia.org/wiki/Threat_Intelligence

BLOGGING

BLOGGING